在當今這個高度互聯的數字時代,網絡安全已成為IT技術開發領域的核心議題。作為保障網絡系統安全的兩大基石,防火墻技術與入侵檢測系統(IDS)協同工作,共同構建起抵御外部威脅和內部異常活動的堅固防線。

防火墻:網絡邊界的守門人

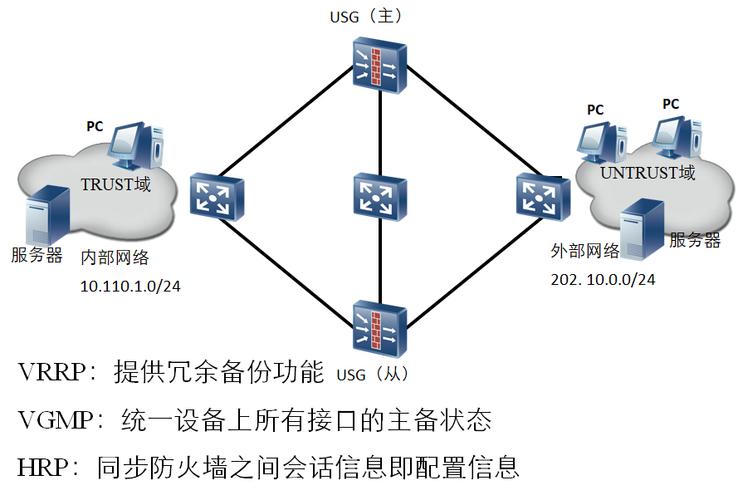

防火墻是部署在網絡邊界(如內網與外網之間)的安全設備或軟件,其主要功能是依據預先設定的安全策略,對進出的網絡數據包進行過濾和控制。它像一位嚴格的守門人,基于源/目標IP地址、端口號、協議類型等信息,決定允許或拒絕數據包的通過。

現代防火墻技術已從早期的簡單包過濾,發展到狀態檢測、應用層網關(代理防火墻)乃至下一代防火墻(NGFW)。NGFW集成了傳統防火墻功能、入侵防御、應用識別與控制、以及威脅情報等能力,能夠更精細地識別和管理網絡流量,應對日益復雜的應用層攻擊。對于技術開發者而言,理解防火墻的規則配置、網絡地址轉換(NAT)以及虛擬專用網(VPN)集成,是設計和部署安全網絡架構的基本功。

入侵檢測系統(IDS):網絡內部的偵察兵

如果說防火墻專注于“防患于未然”,在邊界進行阻斷,那么入侵檢測系統則更側重于“發現與預警”。IDS是一種監控網絡或系統中是否存在違反安全策略行為或入侵跡象的技術。它通常部署在關鍵網段,通過實時分析網絡流量(基于網絡的IDS,NIDS)或系統日志、文件完整性等(基于主機的IDS,HIDS),來識別已知的攻擊模式(誤用檢測)或異常行為模式(異常檢測)。

當檢測到可疑活動時,IDS會生成警報并通知管理員。其核心價值在于提供可視性,幫助安全團隊了解網絡內部正在發生的安全事件,為事件響應和取證分析提供關鍵線索。對于開發者和運維人員,將IDS日志與SIEM(安全信息與事件管理)系統集成,是實現自動化安全監控和提升威脅響應速度的重要環節。

協同防御:1+1>2的安全效應

在實際的網絡防御體系中,防火墻與IDS并非替代關系,而是互補與協同的關系。典型的部署模式是:防火墻作為第一道防線,執行粗粒度的訪問控制,阻擋大量明顯的惡意流量;而IDS則部署在防火墻之后的內網中,監測那些繞過防火墻或來自內部的更隱蔽的攻擊。

更進一步,入侵防御系統(IPS)將IDS的檢測能力與防火墻的實時阻斷能力相結合,能夠在檢測到攻擊的同時直接丟棄惡意數據包或中斷連接,實現主動防御。這種縱深防御的理念,要求技術開發者在設計系統時,不僅考慮功能實現,更需將安全機制融入架構的每一層。

技術開發者的挑戰與機遇

在51dev.com這樣的IT技術開發者社區中,深入探討防火墻與IDS的底層原理、開源工具(如iptables, Snort, Suricata)、云環境下的安全組與安全服務,以及如何通過編程實現安全策略的自動化管理與聯動,具有極高的實踐價值。

面臨的挑戰包括:應對加密流量的檢測難題、降低IDS的誤報率、實現海量日志的高效處理,以及適應云原生和零信任架構下的安全模型變遷。

理解和熟練運用防火墻與入侵檢測技術,是現代網絡技術開發者構建安全、可靠應用與服務不可或缺的技能。通過持續學習與實踐,將這些技術有機整合,才能打造出真正適應未來威脅演進的網絡安全體系。